過去十年中,量子計算已經從以理論研究為主轉向初步實際應用,如今已有許多組織推出了低計算密度的系統。隨著這些系統能力的提升,用於保護數字系統的最常用加密算法將隨著時間的推移,變得不堪一擊。面對這一威脅,企業界、學術界和標準制定機構正在開發後量子密碼(PQC)概念。

2016年,美國國家標準與技術研究院(NIST)啟動了一項為期多年的、為PQC建立一個框架和標準的計劃。這項計劃預計最早於2020年6月進入第三階段技術評估,目標是在2022 - 2024年期間發布標準草案。本文概述了NIST計劃迄今為止的進展,以及英飛凌為了開發基於晶片的PQC技術所付出的努力。

量子算法開發

自20世紀90年代中期,大家就開始認識到數字安全系統最常用的非對稱算法將無法抵禦量子計算機的密碼攻擊。Peter Shor在1994年提出的一種量子因數分解算法,已被證明在使用足夠強大的量子計算機時,能夠破解基於RSA和ECC的密碼系統。該理論方法旨在將非對稱密碼所用的公鑰進行分解,這些非對稱密碼用在保護智慧卡、智慧型手機、計算機和服務器、工業控制系統和新興物聯網的數字簽名和公鑰加密(PKI)中。

1996年由Lov Grover開展的另一項工作,發現了一種可以用來加速暴力破解的算法,這導致對稱加密中使用的密鑰長度增加了一倍——從AES-128上升至AES-256。

如今的挑戰是,如何在量子計算能力發展到基於Shor算法或其他先進方法的攻擊成為現實之前,改進非對稱加密算法。

在Shor的研究成果首次發布時,利用量子力學現象來加速處理還是個相當新穎的想法。雖然目前應用於量子計算機的計算單元或量子位數仍在100以下,但它已然能在幾分鐘內完成傳統計算機可能需要數千年才能完成的計算。

必須現在就開發難以攻破的加密算法來作為保護數字交易和通信安全的新標準。

據估計,破解像RSA-2048這種密鑰長度很長的密碼所需的算力,需要大約4,098個可靠的容錯量子位。[1] 雖然達到所需的穩定算力是一項可能需要耗費至少十年的任務,但這意味著,必須現在就開發難以攻破的加密算法來作為保護數字交易和通信安全的新標準。

企業正在擁抱開源。但對於安全保護,熱情並沒有那麼高!

NIST保護量子安全的計劃

NIST在2016年發起的提案徵集中,共收到來自六大洲25個國家的278名個人提交的提案。研究人員提交了採取基於點陣、代碼和同源的機制的密鑰交換算法。還提交了基於多變量對稱加密方法的簽名算法。2017年12月,NIST公布了69個它認為“完整且恰當”的算法,並面向研究界公開徵詢意見。15個月後,2018年4月“第一次後量子密碼標準會議”在佛羅里達州勞德代爾堡召開。超過350名與會者出席了本次會議;到第一輪評選結束時,PQC論壇社區共收到1000多條帖子,其中包括300條官方評論。

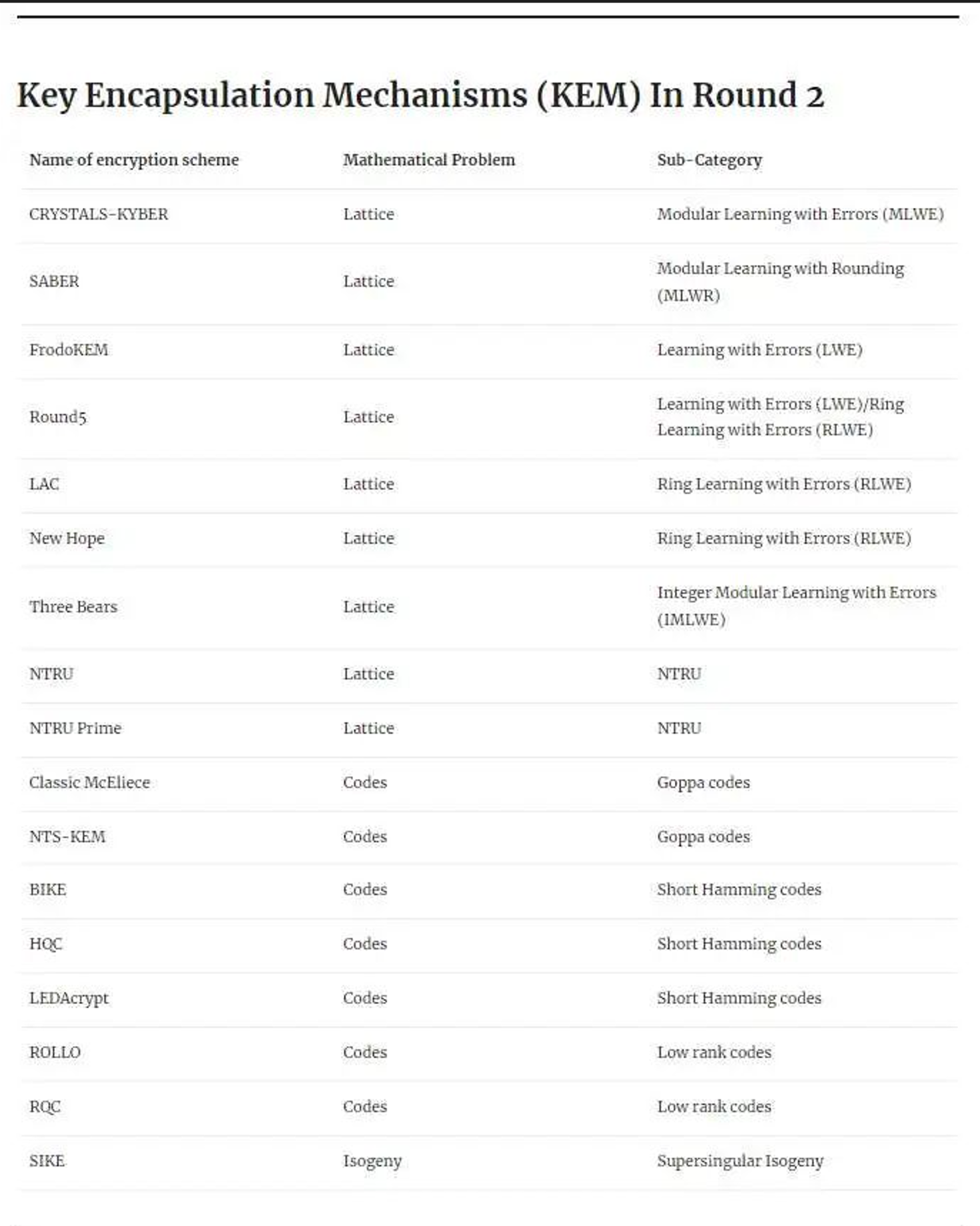

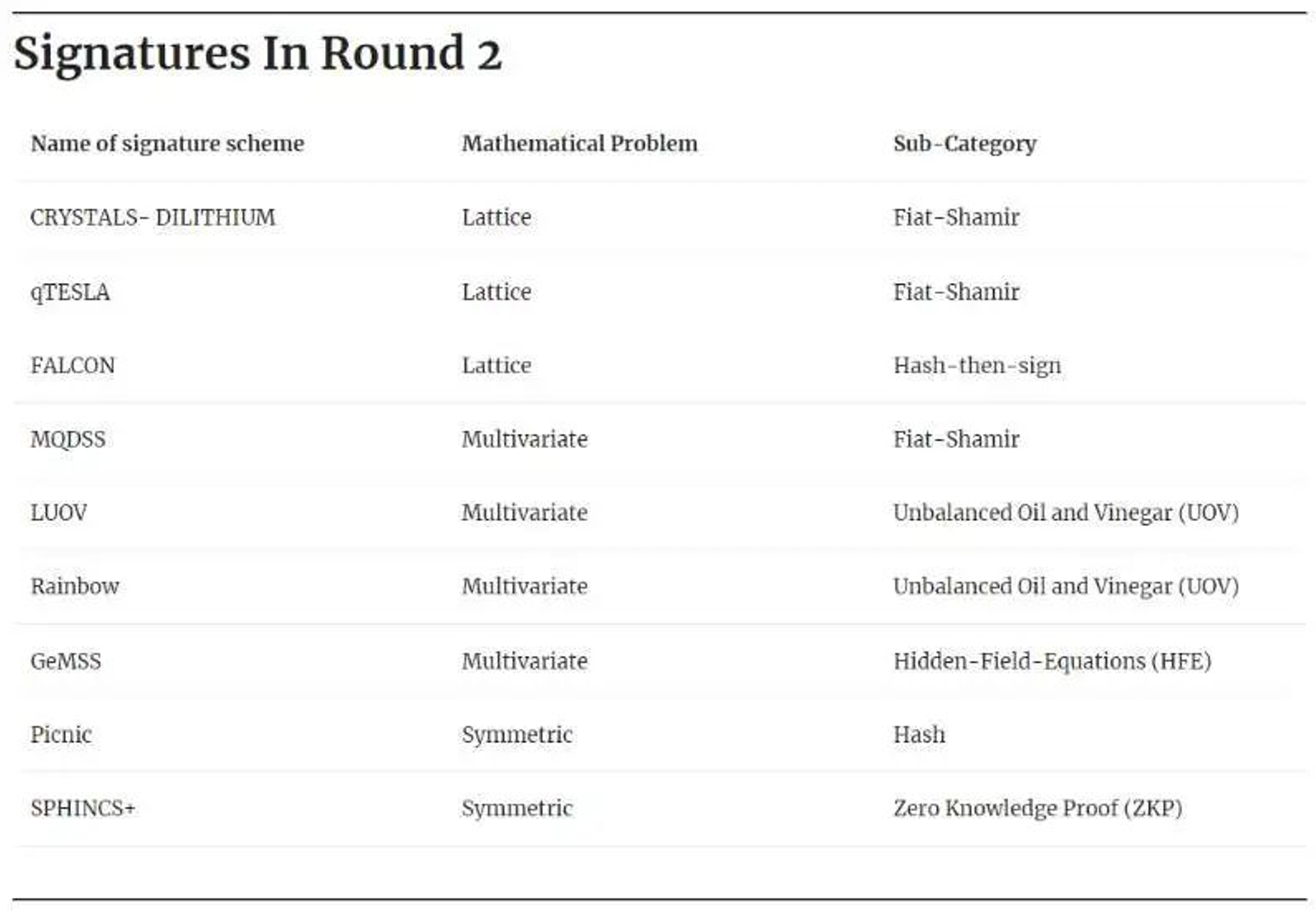

2019年1月,NIST公布了從最初的69個算法中挑選出的26個最具潛力的算法[2],由此開始了第二輪評選。NIST邀請這些作者在2019年4月開始的下一輪評價和評估開始之前,對他們的提案進行改進和/或合併。NIST指出,雖然主要評選標準是密碼強度,但也考慮了可能的成本、性能及實現的複雜性(或者更理想的“簡易性”)。相應的PQC硬體論壇在同一時期內開放,NIST提出了對通用CPUS、基於ARM™ Cortex-M4的微控制器和Artix-7 FPGA進行性能評估的建議。

在進入第二輪的26個算法中,9個是簽名算法,17個是密鑰封裝算法,如表1和表2所示。公布第二輪算法後的2019年8月,“第二次後量子密碼標準會議”在加州聖巴巴拉召開,吸引了超過250名與會者參會。除了專家演講,還舉辦了行業專題討論會,著重探討了將PQC引入產品中所需的政策和時間表問題,以及實現應用所面臨的障礙和智慧財產權問題。

在第二次會議上探討的重大技術問題包括,針對不同原語和數學方法置信度的持續研究,以及實現密鑰封裝機制標準化的最佳方法。密鑰封裝機制一般遵循“選擇明文攻擊”(CPA)或“選擇密文攻擊”(CCA)模型。前者通常僅在不重複使用密鑰對時提供安全保護。遵循CPA模型的機制通常最穩健,但所付出的代價是複雜性更高。一個沒有專門提到的問題是如何實現混合算法,雖然普遍認為PQC可能會在現有密碼標準的基礎之上推出。

英飛凌的行動

英飛凌一直積極支持抗量子密碼算法的開發。SPHINCS+的開發是在一個歐洲大學團隊主導並且業界專家參與下進行的。它最初於2015年以SPHINCS為名發布,在NIST第一輪提交之前結合反饋意見進行了更新。不斷的改進已使處於1級NIST安全等級的非優化形式的簽名長度縮短至8 kb,使達到最高5級NIST安全等級所需的簽名長度縮短至約30 kb。為了實現在不同參數中的靈活性,提供了三個版本的SPHINCS+,它們允許通過使用不同的哈希機制來達到不同處理速度下的5級NIST安全等級。它們分別是:

-

SPHINCS+-SHA3(使用SHAKE256)

-

SPHINCS+-SHA2(使用SHA2)

-

SPHINCS+-Haraka(使用Haraka短輸入哈希功能)

英飛凌也加入了兩個由德國政府資助部分經費的PQC相關項目的研究團隊。Aquorypt [3] 聯盟由主要研究工業嵌入式系統和智慧卡安全性的高校和企業研究人員組成。PQC4MED [4] 專注於醫療產品中的嵌入式系統安全保護,且正在研究應對量子計算機等威脅的硬體和軟體需求實現。

保護物聯網通信OPTIGA™TPM在Raspberry pi上的演示

為應對量子計算帶來的網絡安全和加密數據威脅,英飛凌推出了全新的OPTIGA™ TPM SLB 9672。該TPM晶片採用基於後量子加密技術固件更新機制,是一款具有前瞻性的安全解決方案。

OPTIGA™ TPM系列包含多種安全控制器,能保護嵌入式設備與系統的完整性和可靠性。藉助安全密鑰存儲和對多種加密算法的支持,OPTIGA™ TPM以其豐富的功能為關鍵數據和進程提供了強大的保護。

[1] Martin Roetteler, Michael Naehrig, Krysta M. Svore, Kristin E. Lauter: Quantum Resource Estimates for Computing Elliptic Curve Discrete Logarithms. ASIACRYPT (2) 2017

[2] [pqc-forum] Announcement of 2nd Round Candidates, ‘Moody, Dustin (Fed)’ via pqc-forum pqc-forum@list.nist.gov, 30.01.2019

[3]https://www.tum.de/nc/en/about-tum/news/press-releases/details/35882/

[4]https://www.forschung-it-sicherheit-kommunikationssysteme.de/projekte/pqc4med

詳細TPM安全方案諮詢請聯繫大聯大品佳代理商

PM:

Martin Zhang

86 186 8899 9157

martinzhang@sac.com.hk

FAE:

Anky Huang

86 132 44717159

Anky.Huang@sac.com.hk

評論