來源: 2022-09-01 11:45 發表於浙江

量子計算時代即將到來,它除了帶來眾多益處,也帶來了重大的安全威脅。新量子計算機將利用量子力學現象來解決數學挑戰,從而形成相對於傳統計算機的絕對優勢。算力如此強大的量子計算機將能攻破各種傳統公鑰加密方法,從而嚴重危及數字通信的機密性和完整性。

在本技術論文中,英飛凌將著眼於量子計算所帶來的威脅,探討必須如何發展加密技術以在後量子時代達到安全與信任。

量子計算機是一種非常強大的計算機,它利用量子力學現象來解決傳統計算機無法解決的數學難題。

該技術已得到小規模驗證,而學術界和工業界的持續研發正在提升量子計算機的能力。政府正在大力投資這項技術,其中歐盟投入了10億歐元,美國投入了12億美元。 因此,專家們認為,第一台通用量子計算機將於2040年左右問世。

雖然量子計算將造福於人工智慧等領域,但量子計算機破解現有加密算法的顛覆性潛力,將對計算機和網際網路安全構成重大的全球性威脅。

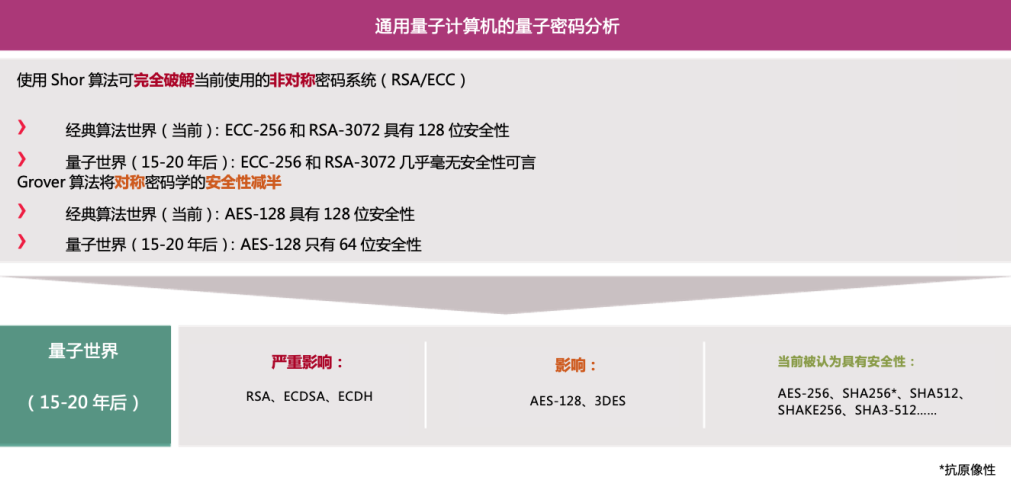

利用擁有Shor整數分解算法的量子計算機,可以破解RSA / ECC等非對稱加密系統。即使增加密鑰長度也無法顯著提高安全性,而是需要開發一種全新的非對稱算法。

量子計算技術對大多數對稱加密算法構成的威脅要弱一些。即便是最為知名的Grover搜索算法也只實現了二次加速,而不是像其他方法那樣實現指數級加速。

圖1:量子計算對非對稱加密系統的威脅最大

於是,常用對稱算法(AES、SHA-2或SHA-3)的有效密鑰長度被減半。因此,AES-256和SHA-256被認為對許多應用仍具有一定的安全性。

這對於當下的我們為什麼重要?

量子計算似乎很遙遠,很昂貴,因此對它的迫切需求可能並不明顯。對於智慧型手機、平板電腦和銀行卡等,在量子計算到來之前將進行許多次升級的消費級應用的確是如此。

相反,對於電站、空管、大型工廠、化工裝置等資金投入大的設施,它們的有效使用壽命將超越量子計算成為現實的時間。與此類似的還有經常進行空中軟體更新的現代汽車。由於擁有10年以上的預期壽命,如今投入使用的許多汽車到後量子時代仍將在路上行駛。

在不久的將來即部署許多能夠進行密碼分析的量子計算機是不太可能的。但是,一旦有一台這樣的量子計算機落入危險而不受控的犯罪組織之手,那麼其滲透關鍵基礎設施的能力就不容小覷了。

後量子安全問題將隨著時間的推移而演變和擴展。 因此,不太可能有“一勞永逸”的解決方案,但對於企業生產上會持續使用到2030年的產品來說,應儘可能地規避量子計算風險。

後量子計算的標準

2017年,美國國家標準與技術研究院(NIST)通過徵求關於量子安全公鑰加密、密鑰交換和數字簽名的提案,啟動了標準制定過程。

圖2:由NIST領導的後量子密碼(PQC)

時代的安全標準制定

NIST挑選出26個最有希望推進的提案,讓這些作者繼續改進,以受益於在此過程中獲得的專有知識。2020年7月,26個提案被刪減到15個,它們進入了硬體性能測試階段。

標準草案將於2024年發布,NIST可能選出一個或幾個備選標準;雖然為了與新出現的威脅保持同步,這一過程很可能持續到2024年以後。與此同時,有狀態的基於哈希的簽名正被視為一種過渡方法。

有狀態的基於哈希的簽名

基於哈希的簽名(HBS)屬於非對稱後量子加密方法。由於大多數HBS是“有狀態”的,故必須限制用私鑰生成的簽名數量,以前使用的密鑰需要可被追可被追蹤。

1995年和2011年發布了兩種有狀態的HBS方法(LMS和XMSS);它們被國際網際網路工程任務組(IETF)進行了標準化,且正被納入到NIST的SP800-208 PQC標準當中。

LMS和XMSS利用SHA-256或SHAKE256實現128位後量子安全性。這些方法使用基於60字節公鑰的、長度約為2.5 kB的簽名。在嵌入式設備上,驗簽只需要不到一秒鐘,而簽名則需要好幾秒鐘。密鑰生成過程需要數分鐘,有時是數小時,儘管密碼哈希加速技術將能大幅提高效率。

HBS的明顯優勢在於,它們具有抗量子計算攻擊能力和未來適用性。然而,嚴密的狀態管理對於它們的安全性至關重要,因為如果一個私鑰被重複用於多條信息中,則這些加密方法也可能被輕而易舉地破解。

圖 3:基於哈希的簽名是一種有用的過渡加密方法

利用有狀態的HBS進行驗簽非常適合於嵌入式平台,因為驗簽速度足夠快,且可藉助哈希協處理器來加速。密鑰生成和簽名也可在嵌入式安全設備上實現,因為它們能對私鑰及其狀態進行安全地控制。總體而言,HBS非常適合於固件更新,尤其是因為它們是目前唯一被標準化的非對稱PQC算法。

實現PQC安全將是個持續的過程,因為需要不斷調整以解決目前尚不知道的威脅。然而,由於應用程序的安全性受限於固件更新機制的安全性,故現在就將HBS應用於固件更新機制非常重要。

一旦空中(OTA)更新的安全性得到有效地保護,就有可能在應用程序層級實現新開發的PQC算法,從而在整個嵌入式系統中實現一致的128位PQC安全性。

實現PQC安全的全新硬體解決方案

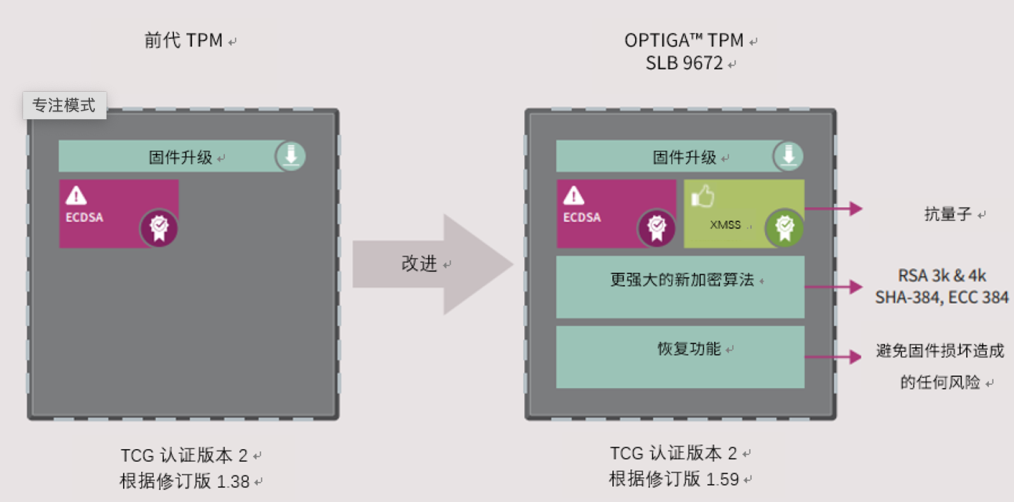

英飛凌的OPTIGA™ TPM SLB 9672包含一種PQC受保護的固件更新機制,且通過了CC(通用準則)標準的認證。它還符合TCG 2.0 規範1.59版,並滿足即將到來的Microsoft Windows要求,以及NIST的新標準SP 800-90B,且即將取得FIPS 140-2認證。

圖4:全新OPTIGA™ TPM SLB 9672專為PQC而設計

新器件包含RSA 3k & 4k、SHA-384和ECC 384等更強大的加密算法。這些算法目前能實現192位的對稱安全級別。在即將發布的固件更新中,通過增加對SHA-512和ECC-521的支持,所支持的安全級別將被進一步擴展至256位。由於使用了XMSS簽名,固件更新機制本身具有抗量子計算攻擊能力。英飛凌負責更新的機構可以處理有狀態的XMSS密鑰,從而確保固件更新的安全並支持實現連續性。方便的是,OPTIGA™ SLB 9672可以透明地校驗XMSS簽名以驗證所傳輸的實際數據。

OPTIGA™ SLB 9672能夠兼容Intel x86、ARM等平台,適用於服務器、PC、通用計算和數據存儲等應用。它還支持各種網關、路由器、無線接入點、網絡接口卡和交換機。

來自英飛凌的TPM開發支持

英飛凌的OPTIGA™ TPM 2.0 Explorer基於圖形用戶界面(GUI),使得用戶可以利用Raspberry Pi®快速地了解TPM 2.0。藉助這一工具,設計人員可在不同的應用中探索TPM的益處。

通過該工具,設計人員可以初始化TPM 2.0,顯示出所有屬性,並在必要時進行完全重置。可以管理非易失性存儲器(NVRAM),處理PCR索引,以及定義鎖定事件的進入和恢復。

GUI提供即時的視覺反饋,使得可以檢查和快速了解所運行的命令和收到的應答。它既完整又簡化的設計使得所有用戶——無論擁有多少經驗或知識——都能使用和探索OPTIGA™ TPM的功能。

結論

即將到來的量子計算時代意味著需要重新審視安全問題,尤其是與固件更新有關的安全。這些新機器的巨大算力,使得現有的加密方法可能被輕而易舉地破解。

雖然這一威脅在某些領域需要十多年後才會成為現實,但必須現在就行動起來。大多數至關重要的終端產品(大型基礎設施、部分汽車)在量子計算成為現實時仍將繼續使用,因此會面臨這些威脅。

由於威脅和硬體都尚未完全定義,且標準也在制定中,因此這具有一定的挑戰性。然而,實現有狀態的HBS可為所有重要的固件更新提供保護,而這被認為是非常重要的第一步。

英飛凌的OPTIGA™ TPM是廣為人知和備受好評的解決方案,也是實現HBS的關鍵。OPTIGA™ TPM SLB 9672是2017年開始開發的一個項目的成果,它是世界上首個具有PQC保護固件更新機制的TPM,能夠助力PQC時代實現更高安全性。

評論