SemiDrive E3 信息安全框架介紹

一、 概述

本文將會介紹 SemiDrive E3 系列 MCU 的信息安全解決方案,首先會介紹信息安全的整體架構以及 E3 提供的解決方案。其次將針對信息安全的相關部分進行簡要概述。

二、 E3 信息安全整體框架

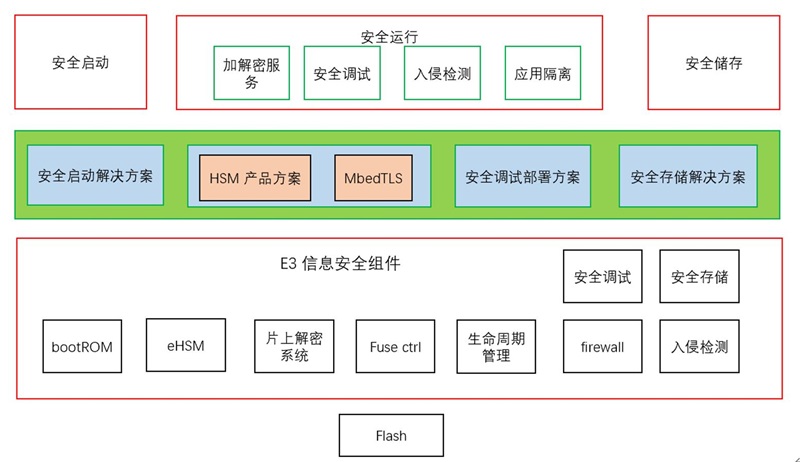

E3 系列 MCU 是芯馳在 2022 年推出的國產高性能車規級 MCU ,滿足 ASIL-D 功能安全等級,適用於車載中的網關、域控制器、BMS 等多個應用,其中 E3 也提供了完整的信息安全機制以保護系統在各個應用場景下的敏感信息,其信息安全整體框架如圖 2.1 所示,主要包括安全啟動、安全運行、安全存儲等功能。

圖 2.1 E3 信息安全整體框架

如下表所示,E3 晶片中提供了以下組件用於實現信息安全功能:

|

E3 信息安全組件 |

功能描述 |

|

BootROM |

晶片內置的啟動代碼,裡面實現了信息安全部分的功能 |

|

eHSM |

內置的安全模塊,提供了加解密服務以及物理主動防護和傳感器模塊,防止硬體攻擊 |

|

片上解密系統 |

高速解密系統,用於解決片外 Flash 的信息安全問題 |

|

Fuse Ctrl |

OTP 控制器,控制敏感 Fuse 信息的訪問權限 |

|

Firewall |

片內資源硬體隔離 |

|

安全存儲 |

片內高安全易失存儲器件,適用高安全需求的臨時存儲 |

|

入侵檢測 |

硬體入侵檢測,自動清除敏感信息 |

|

安全調試 |

提供量產產品被安全調試的接口 |

表 2.1 E3 信息安全組件介紹

三、 安全啟動

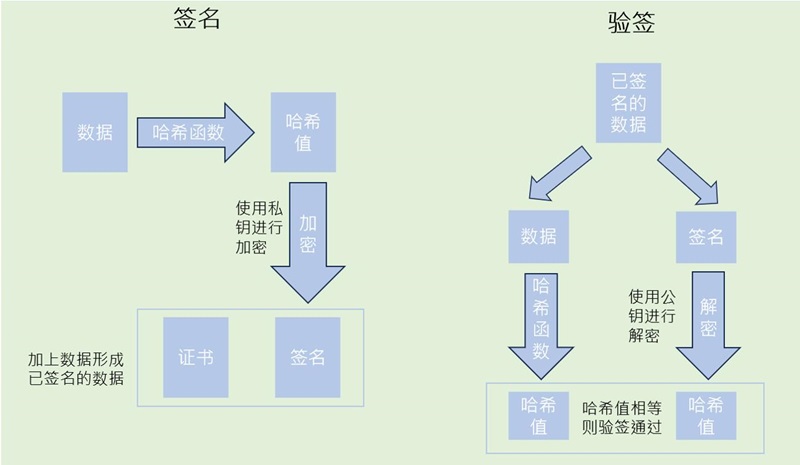

安全啟動是基於數字簽名原理進行實現,關於數字簽名的原理,如下圖所示。首先將需要運行的鏡像文件進行簽名,簽名後的文件燒錄到 Flash 中,啟動時 BootROM 進行驗簽,驗簽通過則運行該鏡像文件。

圖 3.1 數字簽名流程

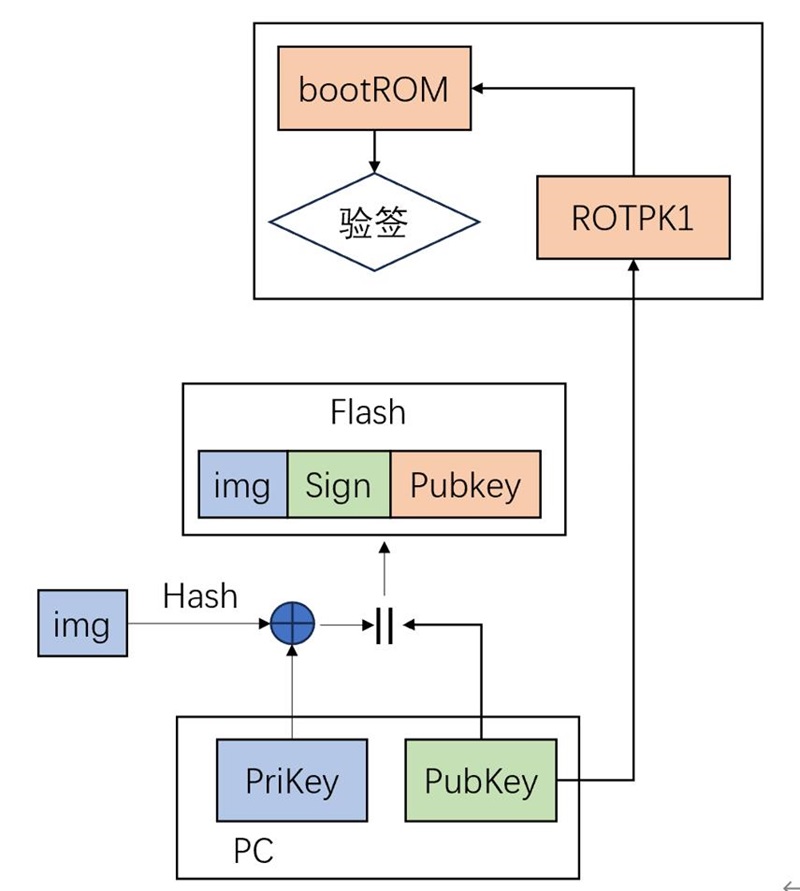

E3 具體的安全啟動流程如圖 3.2 所示,具體流程如下:

- 首先將公鑰的哈希值燒錄到 efuse 中(ROTPK1)

- 啟動時 BootROM 會先計算 BPT 中的公鑰的哈希值跟 efuse 中的 ROTPK1 進行比對,驗證公鑰的合法性,如果不一致則啟動失敗

- 接著使用 BPT 中存儲的公鑰驗簽 BPT 中的簽名,驗簽不通過則啟動失敗

- 計算各個鏡像文件的哈希值,如果一致則啟動對應的鏡像,不一致則啟動失敗

圖 3.2 E3 安全啟動流程

四、 安全調試

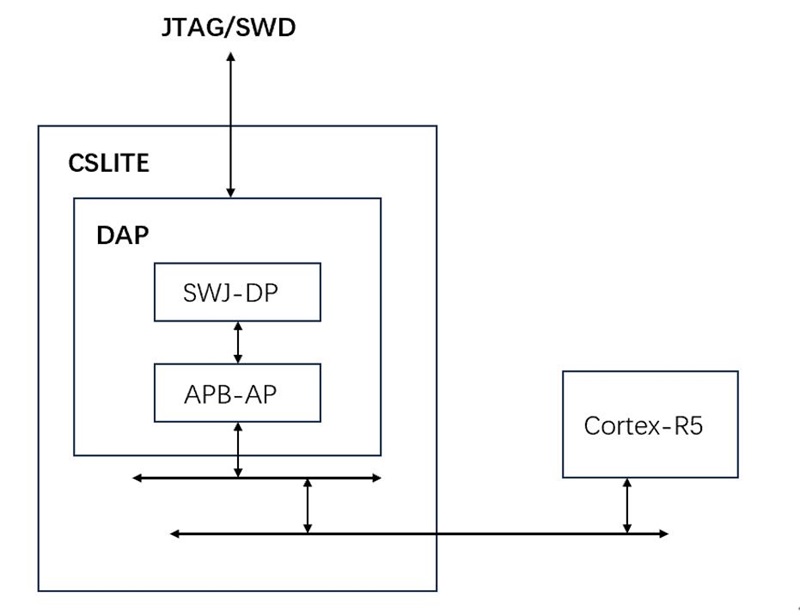

E3 的調試系統基於 ARM 的 Coresight 架構實現,通過 JTAG/SWD 接口調試 CortexR5 內核,基本架構如下圖所示。

圖 4.1 Coresight 調試架構

安全調試的意思就是調試接口可以被安全地管理,實現只允許合法者調試,根據安全調試的控制強度,基本分為三種控制形式:

- 對於生命周期處於開發模式的晶片(出廠默認設置),默認使能調試接口。

- 對於生命周期處於量產模式的晶片(通過燒錄 efuse 實現),根據權限驗證開放調試接口

- 強制關閉調試(通過燒錄 efuse 實現),永久關閉調試口

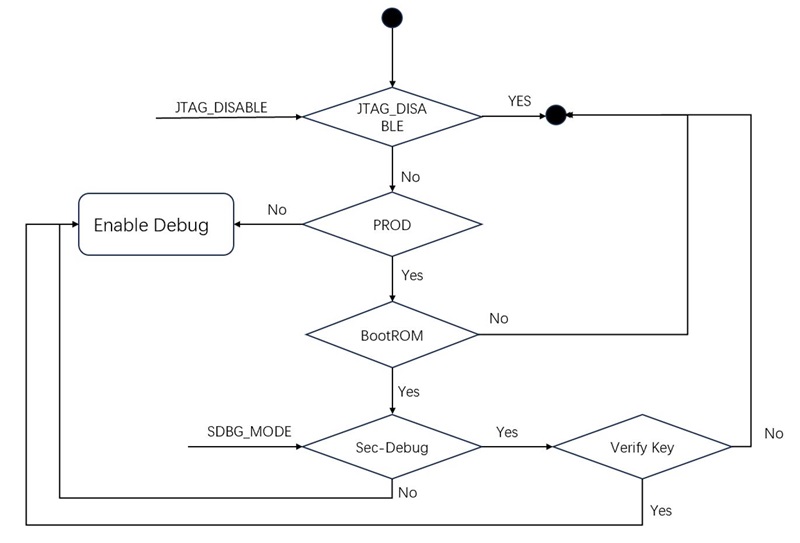

E3 的安全調試流程圖如下圖所示,首先會判斷 JTAG 是否永久關閉,是的話禁用調試,否則判斷晶片是否處於量產模式,否的話開啟調試口,是的話則進入 BootROM 啟動,啟動失敗則禁用調試,否則判斷是否開啟了安全調試,否的話開啟調試,是的話則進行秘鑰的校驗,校驗通過則開啟調試,否則禁用調試。關於秘鑰的校驗採用 Challenge/Responder 機制,其驗證邏輯如下:

- Debugger 發出請求

- 晶片回復 UID

- 用戶根據 UID 找到對應的 Key(64 bit)通過 Debugger回復給晶片

- 晶片匹配 Key 成功後開啟調試口

圖 4.2 E3 安全調試流程圖

五、 安全存儲

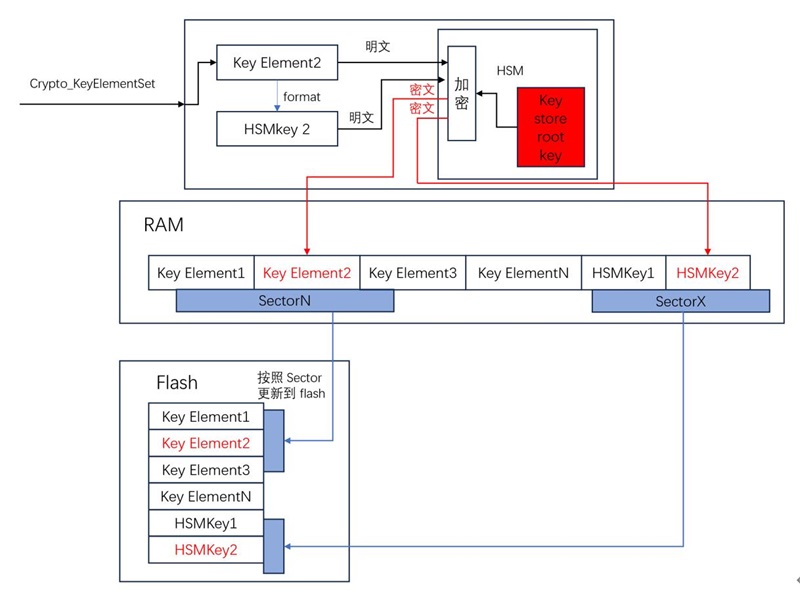

E3 的安全存儲是通過 HSM 模塊加密數據的存儲實現,其加密存儲的加密秘鑰為 Fuse Key,提供了以下三種訪問控制方式:

- 常規訪問,即只有通過安全啟動的軟體都可以訪問

- 鑒權訪問,即通過 HMAC 驗證,確認合法的請求才會響應對應 KeyID 的服務

- 固定規則,即對 HSM 外部只提供加密服務,最高的安全等級

如下圖所示為 E3 安全存儲的數據流示意圖。

圖 5.1 安全存儲流程

六、參考資料

1.《Semidrive_E3信息安全_Rev1.0.pdf》,2022.12

評論