Microchip Technology Inc.

安全產品部市場營銷經理

Xavier Bignalet

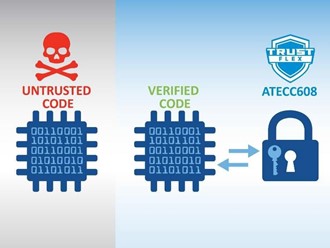

在當今市場上,嵌入式電子系統種類繁多,需要接受的認證也日益增加,如適用於工業應 用的 IEC62443 安全標準,有時法規也取決於系統工作方式的關鍵特性。然而,要確保安全性,不僅需要依靠法規,還應該實施負責任的基本做法。今天我們來介紹一下小型和受限嵌入式系統的固件驗證。每個嵌入式系統都基於其執行的代碼(固件、軟體和 RTL 等) 運行。在本系列的第一部分中,我們將介紹當連接的心臟起搏器、工業網關、IoT 嬰兒監 視器,甚至工業機器電機的固件遭到攻擊時,這些設備會發生什麼。請留意第二部分,我 們將在其中介紹如何在各種嵌入式系統上實現這些用例。

很多公司的智慧財產權(IP)處於產品的代碼中。連接的心臟起搏器的代碼可掌控人的生死, 其重要性非同小可。同樣,心臟起搏器也要接受認證。在工業泵中,代碼可以處理速度和 扭矩調整率,提高電機的性能,從而領先競爭對手。工業網關代碼的架構能夠以市場領先 的速度處理複雜智能工廠網絡中的海量有效載荷,但網關背後是一個覆蓋多個機器和操作 員的工業網絡。現在,如果機器操作被更改,很快就會給工廠中的人員帶來安全隱患。

IoT 嬰兒監視器代碼可確保網絡連接的穩健性,同時還能為父母提供與新生兒相關的隱私信息。我們在下文中介紹了一家公司的代碼對其 IP 至關重要的四個原因。公司應該考慮 本文提到的各種現有標準所定義的威脅模式:

- 遠程數字攻擊:漏洞是否在遠程訪問代碼,以試圖影響目標或整個產品群?

- 遠程邏輯攻擊:漏洞是否在重點攻擊代碼中的某個錯誤,從而幫助黑客將攻擊範圍 遠程擴展到整個網絡?

- 本地物理攻擊:如果黑客對產品有物理訪問權限,可以對代碼做什麼(不一定要利 用錯誤)?

- 本地邏輯攻擊:如果黑客對產品有物理訪問權限,可以利用代碼錯誤做什麼?

近年來,為了解決上述問題,政府和許多行業已經著手制定 IoT 安全法規以創建相關標準。 例如,在工業領域,ISA/IEC62443 標準載明了設計工業產品時要遵守的安全規範。歐洲的 EN303656 標準依據歐洲政府有關在當地消費市場銷售 IoT 產品的安全法規和指南制定。 UL2900 起初主要關注軟體安全規範,現在大型公司正在將其用於消費市場。在所有的主 要標準或法規中,您會發現,建議驗證代碼的真實性是其共同要求。

那麼,可以採取哪些措施來保護這些代碼?這些措施各有哪些優缺點?

代碼將需要通過加密操作進行驗證,以確保其真實性。驗證可以在嵌入式系統操作過程中 的不同時間點執行。

何時驗證代碼的真實性?

- 引導時:常見的技術術語是安全引導,它有多種實現方法:可以使用對稱密鑰, 也可以使用非對稱密鑰,可以只驗證摘要、簽名,也可以驗證整個代碼映像。安全 引導過程是為了確保只有真實代碼可以在目標嵌入式設計上執行。

- 運行時:更通用的術語是 IP 保護。除了安全引導和無線(OTA)更新之外,固件 工程師可以決定在系統運行期間的任何相關時間點執行代碼驗證,以確保代碼沒有 被篡改。

- OTA 更新之後:在 IoT 環境中,如果通過網絡以“無線”方式推送新的代碼映像來取 代現有的代碼,則在運行此新代碼之前必須先驗證其真偽。

上面描述的三種嵌入式安全功能總體上與代碼驗證規範有關。

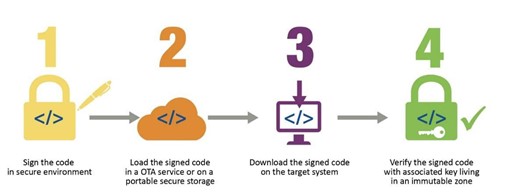

現在,我們來介紹一下實現技術,然後再評價一下各自的優缺點。從根本上說,需要在安 全性比較理想的企業環境中對代碼進行“簽名”,然後在嵌入式系統中對代碼進行“驗證”。 這些“簽名”和“驗證”操作通過加密算法和對稱或不對稱密鑰集實現。如下圖所示,有四個 主要步驟。第一步關注的是製造過程中發生的情況,以及代碼加密和簽名的處理方式。第二步是如何將代碼加載到嵌入式系統中(安全加載程序)。第三步涉及如何將代碼下載到 嵌入式系統中。第四步側重於嵌入式系統製造完成後內部發生的情況,以確保在目標應用 程序上運行的代碼確實是真實的。

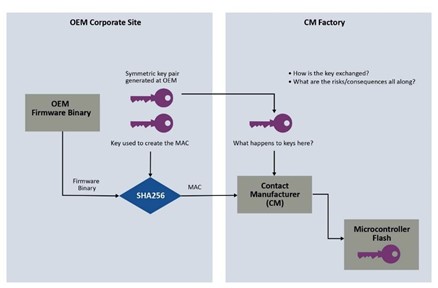

在製造過程中使用對稱密鑰進行簽名操作

對稱加密基於共享密鑰架構,換言之,兩個相同的密鑰構成一個密鑰對(對稱密鑰或也稱 為共享密鑰)。主要缺點是,如果有人可以訪問其中一個密鑰,另一個共享密鑰也是相同 的,系統很容易遭到破壞。此外,基本做法要求為每個設備使用不同的對稱密鑰,這會產 生邏輯悖論:如何在整個設備群中分配惟一對稱密鑰。因此,由於對稱密鑰易於實現和項 目進度的限制,開發人員會在整個設備群中使用相同的對稱密鑰,因此這些密鑰暴露的情 況變得更加嚴重。接下來具體分析一下。第一步發生在公司環境中。

- 作為原始終端製造商(OEM),您的代碼將通過“哈希”函數傳遞。我們在本文 中以 SHA256 為例。此哈希函數的輸出是代碼映像的 32 字節摘要。

- 此哈希使用對稱密鑰(用於簽名的 OEM 密鑰)執行。

- 輸出是“報文驗證代碼”(MAC)。

- MAC 提供給合約製造商(CM),合約製造商將在生產基地把 MAC 刷寫到主控 制器上。MAC 和對稱密鑰均由 CM 在此階段加載。

- 請注意,這是供應鏈中容易出現漏洞的環節,因為無論是在製造過程中,還是 在單片機中,密鑰都不應該暴露。此時密鑰會暴露給工廠內的操作員和將執行 MAC(如果 OEM 尚未完成)的設備。

圖 1:在 OEM 生產基地進行對稱簽名

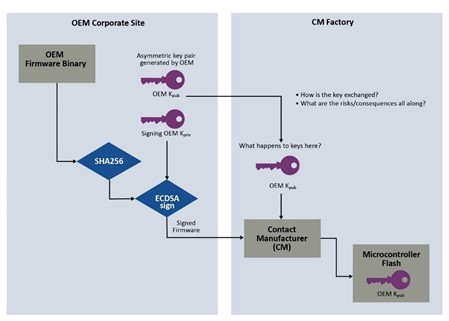

在製造過程中使用非對稱密鑰進行簽名操作

這是一種更穩健且可擴展的方法,包括利用非對稱密鑰取代對稱密鑰。非對稱密鑰是由兩 個不同的密鑰構成的一個密鑰對,但兩個密鑰通過某種加密算法在數學上相關。我們將以 ECC-P256 為例,對於嵌入式系統來說,這是最常用,也是最有效的算法之一。私鑰將用 於對代碼進行簽名,公鑰(根據私鑰計算得出)將用於驗證簽名和/或摘要。

圖 2:在 OEM 現場進行的非對稱代碼簽名

想一想,在生產過程中,誰有密鑰的訪問權限?

無論選擇的是對稱架構還是非對稱架構,都有幾個重要的問題需要思考。由於需要將加密 密鑰加載到嵌入式系統以驗證映像,請想一想:

- 能否相信掌握保護您已簽名代碼的密鑰的合約製造商?切記,代碼是公司的 IP。 如果擁有密鑰,他們就可以訪問您的代碼。

- CM 是否擁有簽名密鑰或用於驗證的密鑰的訪問權限?如果您想更換一家或多 家合約製造商,密鑰怎麼辦?

- 您是否因合約製造商掌握了密鑰而依賴他們?

- 如果雇用了多家合約製造商,如何管理各種密鑰對集?

- 密鑰在合約製造商那裡有哪些保護措施?安全審計的結果會是什麼?

涉及到製造過程中處理密鑰的物流時,還有許多供應鏈問題需要考慮。簽名密鑰永遠是最 關鍵的密鑰,要儘可能地與一切事物和人員隔離,最好是使用 HSM。但現在您面臨的情 況是代碼驗證成為非常重要的目標,因為它可以決定您對代碼(記住這是公司的 IP)的 保護程度。現在,密鑰已交給合約製造商,此時漏洞暴露的可能性會增加。有幾個問題可 能需要您思考一下,包括:

- 您是否清楚密鑰是否已妥善存儲或在員工之間安全共享?

- 您的密鑰是否因製造設備的網絡保護不力,可以從工廠外部遠程訪問?

- 您的員工是否有可能簡單地使用 U 盤將驗證密鑰帶出工廠?如何對這種情況進行 審計和確保員工可信?

- 如果掌管密鑰的員工從合約製造商離職,密鑰怎麼辦?

密鑰位於嵌入式系統中的哪個位置?

如果將用於驗證固件的公鑰存儲在傳統單片機的閃存內,請慎重考慮。這將使加密成為 代碼二進制映像的一部分。傳統工程師只是將密鑰(公鑰或對稱密鑰)加載到單片機或處 理器的閃存中。我們來介紹一下您應該思考的問題和應該全盤考慮的答案。

密鑰的價值有多大?攻擊者能用它做什麼?

時至今日,仍有大量設備將密鑰存儲在閃存中。攻擊者的一些基本策略是嘗試使用各種技 術訪問設備的存儲器,如利用緩衝區溢出(示例:Heartbleed)、HEX 文件提取或其他方 法來訪問位於存儲器中的密鑰。這些都是非常真實的攻擊,一些公司反映其系統中存在此 類漏洞。在這種情況下,攻擊者完全有可能開始發起可擴展攻擊。如果每個密鑰都像在二 進制映像中一樣容易訪問,它們就會變得可更改、可複製,對大型機群進行遠程訪問的可 能性也越來越高。如果我們對本文前面的內容還有印象,就會記得對於代碼簽名來說,使 用對稱密鑰並不是最穩健的策略。現在,我們假設用於驗證代碼的密鑰位於控制器的 OTP 內。OTP 方法是比較合理的初步措施,可以提高系統的穩健性,因為現在密鑰位於不可變 的存儲區域。不可變並不意味著不可訪問或不可讀取,只是意味著不可更改。代碼的價值 決定對密鑰的重視程度,具體視代碼的價值或其中的 IP 含量而定。如果密鑰可訪問,它 就可能被讀取、複製和重複使用。現在任何惡意用戶都可以合法地使用該密鑰來驗證他們 自己的代碼。

- 如果是對稱密鑰,情況將糟糕至極,特別是如果系統連接到雲,更是雪上加霜。 現在,當密鑰被訪問時,攻擊者可以執行其惡意代碼的 MAC,並且由於用於簽 名的對稱密鑰與用於驗證代碼的對稱密鑰相同,他們可以輕而易舉地使用 checkMAC 驗證其惡意代碼。更糟糕的是,如果沒有採取密鑰多樣化措施,那 麼十分有必要仔細考慮擁有整個設備群的密鑰的人員名單。所有與嬰兒監視器 連接的工業機器都可能被偽造,所有 OTA 更新都可能遭到破壞,而且情況可能 會惡化。

- 現在,如果被訪問的是控制器閃存甚至是 OTP 中的公鑰,那麼惡意用戶便可以 隨意複製和重複使用密鑰以使用戶授權合法化,並隨後在目標單片機上安裝和 運行惡意代碼。

與使用對稱密鑰架構相比,使用公鑰架構要更加穩健,因為用於對代碼進行簽名的私鑰與 用於驗證代碼的公鑰不同,但二者在數學上相關。也就是說,訪問公鑰允許攻擊者查看並 觸發代碼驗證,以及在執行之前進行解密。此時,問題變成了:“現在我看到了代碼,要 是我能更改代碼並繞過公鑰驗證該怎麼辦?”要解決這一問題,除了適當的加密加速器

(如 Microchip 安全元件的 ECC-P256)外,還需要單片機或處理器內的 BootROM 功能。 BootROM 將確保控制器發出驗證命令的存儲區域也是不可變的,無法被繞過。然而,公 鑰被訪問仍然是一個基本問題。

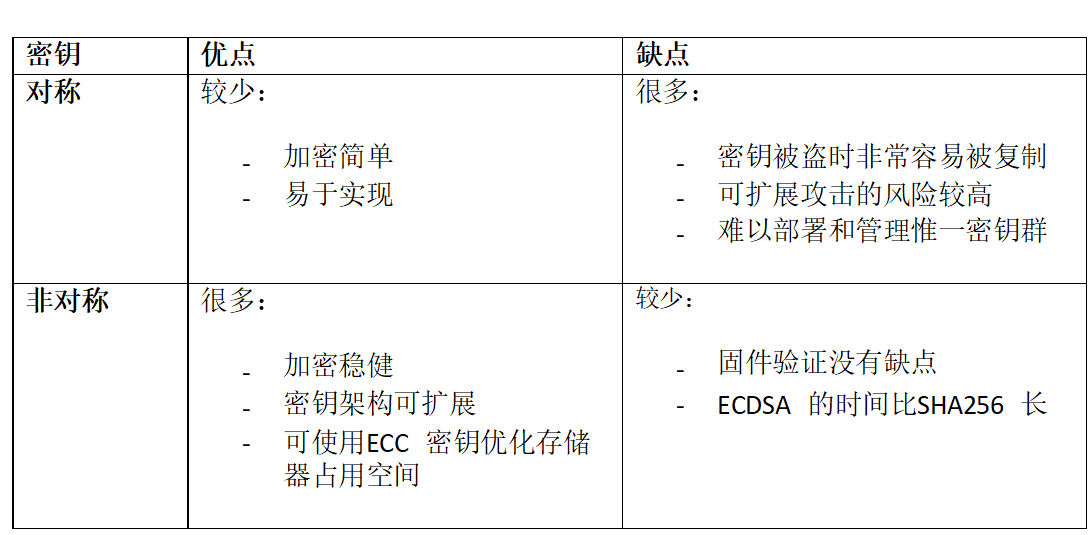

使用對稱密鑰與非對稱密鑰進行固件驗證分別有哪些優缺點?

在這部分中,我們已經詳細介紹了在應用中實現固件驗證的重要性。應用程序代碼將需 要通過加密操作進行驗證,以確保其真實性。驗證可以在嵌入式系統運行過程中的不同時 間點執行,如啟動時、運行時和安全固件升級時。有許多技術可以使用非對稱和對稱的加 密算法來實現固件驗證。這些技術都有各自的優缺點。在本博客的第二部分,我們將介紹 如何使用 Microchip 的安全元件和單片機實現固件驗證,敬請期待。

評論