工業物聯網的發展趨勢是在一個SoC而非多個離散器件中執行更多功能,以精簡物料清單、降低設計風險、減少占用空間。Wi-Fi® MCU即是一個典型,它將Wi-Fi連接與處理器及所需GPIO集成在一起,以滿足多種應用的需求。在指定其中一個器件時,需要考慮多個因素,並需審慎進行選擇,因此務必對這些器件有所了解。

當今市場上存在低成本的Wi-Fi連接方案,但通常會以外設數量和整體性能為代價。這意味著選擇最佳Wi-Fi MCU充滿挑戰和風險,因為Wi-Fi MCU必須兼具穩健的Wi-Fi連接和高性能MCU功能,二者缺一不可,否則會導致整個設計項目延遲甚至失敗。MCU是系統的核心,是Wi-Fi MCU中最關鍵的部分,因此需要在項目伊始對其性能進行檢查,否則可能在後期發生需要更換器件的情況,通常需要重新設計所有軟體及配置配套電路。

ADC不容忽視

指定Wi-Fi MCU時,模數轉換是最易忽視的功能之一,儘管它是信號鏈中模擬輸入之後的第一個處理元件。這意味著它的性能將影響整個系統,因此務必掌握有關模數轉換器(ADC)的關鍵指標以及Wi-Fi MCU製造商為達成指標所應採用的方式。

設計人員關注的首要規範之一是ADC的位數。這會讓人感到困惑,因為,事實上,實際位數將少於(甚至遠低於)數據手冊規範。ADC可用於執行轉換的有效位數(ENOB)更為重要,ENOB始終小於數據手冊規範,但與數據手冊規範越接近越好,因為在不同ADC之間這一位數有著很大的差異。可用於執行轉換的位數越少,SoC的輸入信號的精度就越低。

此外,與所有電子器件一樣,ADC會為信號“貢獻”一些對其功能產生負面影響的因素,包括量化和時序誤差以及失調、增益和線性度的變化。ADC還有一個眾所周知的缺點:易受諸多工業物聯網運行環境中常見的大溫度波動影響(見圖1)。Wi-Fi MCU製造商可以規避這種情況,因此務必聯繫每個候選Wi-Fi MCU的製造商以確定其ENOB、性能隨溫度變化情況、線性度和精度。如果無法提供這些信息,則棄用。

圖1.低檔ADC的精度和線性度差,易受環境和溫度影響

外設支持

所有Wi-Fi MCU至少都支持少量接口標準,因此很容易認為它們能達到要求。而當工程師試圖在其他設計中使用相同的Wi-Fi MCU時,他們常常會為自己的草率後悔不已。這種情況在建立或修改工業物聯網系統時越來越常見,因為大多數生產設施均採用由不同製造商在不同時間製造的各種機器和控制器。

隨著系統的完善,可能會增加更多的接口,有時可能需要支持觸摸檢測和LCD等功能。如果SoC有備用GPIO,則可以在幾乎不共用引腳的情況下控制更多繼電器、開關和其他元件。為此,器件支持的接口應包括以太網MAC、USB、CAN、CAN-FD、SPI、I2C、SQI、UART和JTAG(可能還包括觸摸發送和顯示支持),以確保能夠在現在和可預見的未來適應幾乎所有情況。

安全始於內部

安全性對於每個物聯網應用都至關重要,但工業環境具有任務關鍵性特徵,一旦有威脅進入工業物聯網的網絡,就會在整個設施乃至整個公司擴散。第一級所需安全性位於MCU的集成加密引擎中,在這裡,將順序執行或並行執行加密和身份驗證。密碼應包括AES加密(密鑰大小最高256位)、DES和TDES,身份驗證應包括SHA-1和SHA-256以及MD-5。

由於每個雲服務提供商都有自己的認證和密鑰,為其置備器件是一個複雜的過程,需掌握大量與加密相關的知識,是設計人員針對雲服務置備產品時最具挑戰性的任務之一。幸運的是,包括Microchip Technology在內的一些製造商簡化了這一過程,從而節省了大量的時間和金錢。這種方法能夠極大地縮短時間,減少混亂;可以將設計過程縮短數周或更長時間,同時憑藉行之有效的可驗證方法確保滿足所有安全和置備要求。

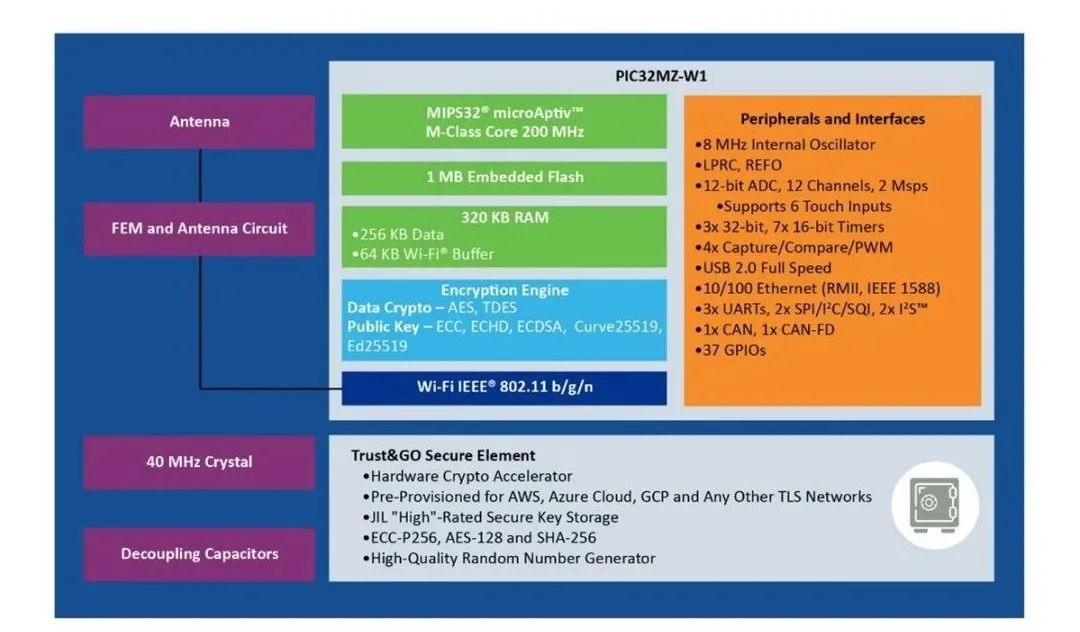

務必注意,大多數Wi-Fi MCU將憑證存儲在閃存中,其中的數據可訪問且容易受到軟體和物理攻擊。如果將此類信息存儲在硬編碼的安全元件中,則無法通過任何外部軟體讀取其中的數據,因而可以達到最高的安全性。例如,WFI32等Microchip Wi-Fi MCU(圖2)在公司的Trust&GO平台中採用這種方法安全地置備其MCU,以連接到AWS IoT、Google Cloud、Microsoft® Azure和第三方TLS網絡。

圖2.WFI32 Wi-Fi®模塊將憑證存儲在硬體中加以隔離,使其幾乎不會遭受黑客攻擊

預置備、預配置或自定義的安全元件在製造時即會存儲於器件的硬體安全模塊(HSM)內生成的憑證,防止憑證在生產期間和之後公開。Trust&Go平台只需一款成本低廉的Microchip開發工具包,設計人員可使用隨附設計套件中的教程和代碼示例創建所需的清單文件。一旦安全元件的C代碼在應用程序中運行,就可以從設計轉入生產。

所需安全性的另一種形式是Wi-Fi聯盟認證的最新Wi-Fi安全。最新版本的WPA3基於上一代WPA2構建,但增加了一些功能,可簡化Wi-Fi安全、實現更穩健的身份驗證、提供更高的加密強度並保持網絡彈性。所有新器件均須通過WPA3認證才能使用Wi-Fi聯盟標誌,因此應對每個Wi-Fi晶片和Wi-Fi MCU進行認證,以實現最高安全性。不過,仍需進行核實以確保候選Wi-Fi MCU已通過WPA3認證。

確保互操作性

由於射頻不匹配、軟體和其他一些因素,Wi-Fi MCU始終有可能無法與市場上的部分接入點通信。無法連接到常用的接入點有損公司聲譽。儘管我們無法保證Wi-Fi MCU能與全球每個接入點(AP)搭配使用,但可確保Wi-Fi MCU通過了與市場上最常用AP的互操作性測試,從而能最大程度地減少問題。此信息通常可從製造商網站獲取,但若網站未提供相關信息,可致電製造商獲取信息,如果仍未能獲取信息,請選擇其他供應商。

需要得到幫助

最後但同樣重要的是需要設計支持。如果沒有一個全面的集成開發環境(IDE)平台,設計人員只能將一些不確定是否有用、簡單或可靠的Web資源拼湊在一起。例如,少數Wi-Fi MCU製造商提供了有關產品的基本詳情和原型設計說明,但就此止步,不提供將其從當前階段轉入生產階段所需的信息。

真正有用的是,製造商應提供一個全面的IDE(圖3),其中包括Wi-Fi MCU執行的每一個模擬和數字功能以及要在特定應用中實現所需要的全部外部元件。應提供一種方法將設計變更對整體性能的影響可視化,還應具備評估設計的RF性能和合規性的能力。一些基本工具可免費使用,另一些工具則以適中的成本提供,包括設計用於製造商的Wi-Fi MCU系列的評估板。

圖3.從原型設計階段到成品,此類集成開發環境均能為設計人員提供調試工具和其他工具來降低風險

總結

物聯網的發展趨勢是將更多的處理能力轉向網絡邊緣,而不是只集中於基於雲的數據中心。為此,需要在最少的空間和元件中集成儘可能多的功能。Wi-Fi MCU是眾多SoC中的一種,它將多個功能集成在一個器件中,而不是分布於功能特定的離散元件,從而實現上述目標。

如果Wi-Fi MCU製造商可提供足夠的資源,則將這些器件集成到嵌入式IoT子系統中可能相對簡單。這些資源包括高度安全性(通過一種簡單的置備方法來滿足雲服務提供商的需求)和全面的IDE(引導設計人員從原型設計階段轉向生產階段)

評論